어제 (2021/9/10) 양재동 AT센터에서 ISMS-P인증심사원 실기시험을 치렀습니다.

올해 필기시험 합격자가 대략 90명 정도 되었고 1,2차로 나누어서 실무교육 및 실기시험을

치룬다고 합니다. 저는 1차로 신청해서 9/6~9/10일까지 5일교육을 받았구요.. 물론 코로나때문에

온라인교육이어서 연차5일 내서 집에서 교육 받았습니다.

원래 오프라인 교육을 선호하는 편인데 온라인 교육도 나름 편한 부분이 있네요..

우선 왔다갔다 하는 시간과 비용, 체력소모가 안들어서 좋았구요... 요즘 온라인 교육 tool이 좋아서

그런지 오히려 온라인 교육이 편했습니다. 질문 하기도 좋구요..

이번 5일 실무교육은 내용적으로 참 좋았던거 같습니다.. 이 교육을 필기시험 준비할때부터

들을수 있다면 필기시험에도 많은 도움이 될꺼 같다는 느낌이 강하게 들었구요.

강사님도 이론적으로나 실무적으로나 많은 경험이 있는 분이어서 교육내용이 알찼습니다.

하지만 마지막 금요일에 실기시험이 있기 때문에 계속 긴장하면서 머리를 써가면서 교육을 들어서

그런지 꽤 피곤하였습니다. 게다가 매일 결함보고서 2장 쓰는 과제가 있어서 교육끝나고도 9시까지

책상을 떠날수 없었습니다. 처음에는 결함보고서 한장 쓰는데 한시간 이상 걸렸었는데.. 점점 시간이

단축은 되더라구요..

교육을 들으면서 느낀점은 실제 현장에 투입되어 심사를 하면서 결함을 찾고자 할때 여러가지 고려해야할

사항이 많을 것 같다는 생각이 들었습니다..

1. 우선 IT지식적으로 신청기관 담당자한테 얕잡아 보이면 안되겠다는 생각이 들구요. 담당자가 업무설명

해주는데 제대로 못알다 듣는다든가.. 용어 같은거를 몰라서 물어본다던가 하면 그때부터 이 담당자는

심사원을 신뢰하지 못하고 못도 모르면서 심사한다고 왔구만 하고 생각할꺼 같아요.

그래서 심사가기전에 미리 관련 공부를 열심히 해야 할꺼 같습니다.

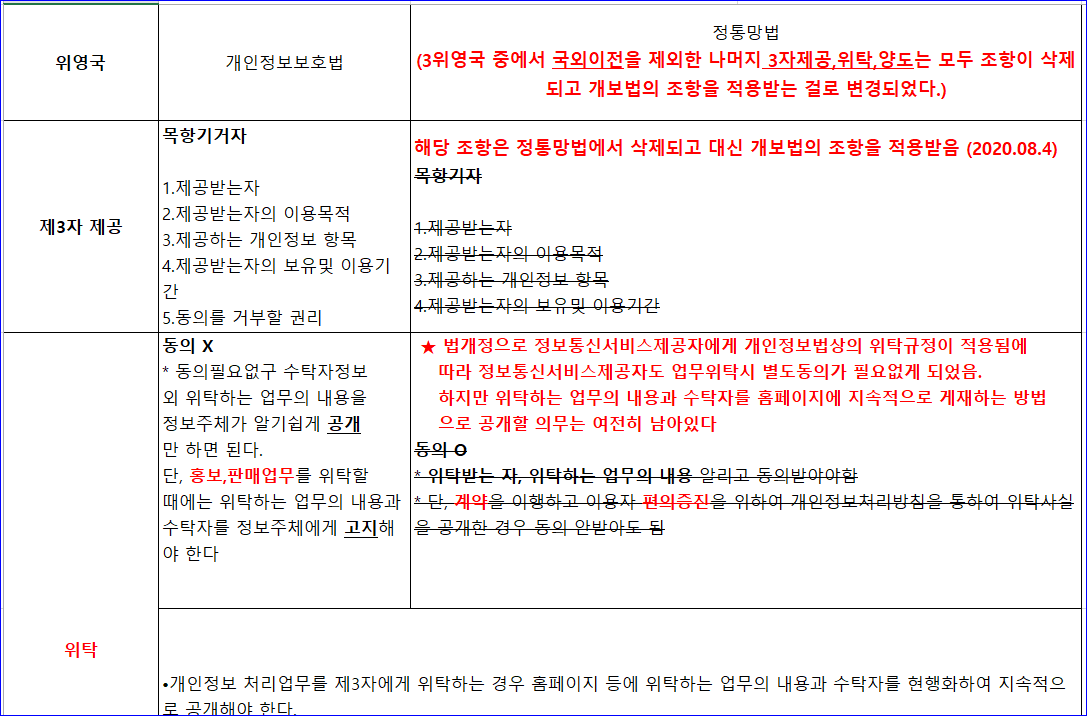

관련 법령조항의 습득은 기본이구요..

2. 결함으로 지적을 하고자 할때 신청기관에서 챌린지를 할수 있는 부분을 미리 예상해서 방어할수 있는

능력이 절대 필요하다고 느꼈습니다. 여기서 또 밀리면 지는 거구요.

결국 이말은 확실한 결함을 찾는 게 중요하다는 뜻이겠죠.. 어정쭝한 결함을 지적하다가는 오히려 역공을

당할수 있을꺼 같습니다.

3. 그리고 이번 교육에서 강사님이 강조한 것 중 하나가 바로 심사원의 소양입니다.

간혹 심사원이 갑질아닌 갑질을 한다던지..고압적인 자세, 무슨 신청기관을 취조하는 듯한 자세 등

소양에 관련된 주의사항을 많이 이야기 해주셨습니다.

어쩌면 심사원이 갑이 아니고 비용을 대는 신청기관이 갑일수 있습니다.

4. 문서작성 능력도 좀 필요합니다. 자기가 아는 것을 말로 표현하는 것은 또 다른 영역이고, 마찬가지로

글로 표현하는 것도 또 다른 기술과 연습이 필요할꺼 같습니다.

우스갯소리로 판사는 판결문으로 조지고, 형사는 조서로 조진다는 말이 있듯이 심사원은 결함보고서가

꽃이라고 할수 있습니다. 간결하면서 핵심을 짚는 보고서의 작성이 절대적으로 필요합니다.]

하여튼 이번 교육은 참 많은 것을 깨닫게 해준 교육이었습니다.

하지만 솔직히 일단 실기시험을 통과하는게 주 목적이죠.. ^^

위에 기술한 내용이야 나중에 심사 나가게 되면 필요한 거구 우선 실기시험을 통과하는게 목표이지요,

교육 중간중간 강사님이 시험 팁을 몇가지 주셔서 대충 어떤식으로 나오겠구나 하는 감은 있었는데..

실제 시험에서도 비슷하게 나왔지만 역시 시험은 긴장감이 x100 배 되어서 그런지..더군다나 모두 볼펜으로

쓰는 논술형이라 글씨가 너무 안써지더라구요. ㅠㅠ

혹시 내 글씨를 못알아보면 어쩌지 하는 생각까지 들었습니다.

첨에 2시간 시험시간이 남을꺼 같았었는데.. 남지 않더라구요...

어째든 무사히 시험지와 답안지 제출하고 나왔습니다.. 필기시험보다는 오히려 쉽다는 생각이 들었습니다.

올해부터는 실기시험 불합격해도 다음년도 필기시험 면제를 해주는 걸로 바뀌었지만 내년에 또 5일 연차

내서 듣는건 좀 아닌거 같아서 이번에 합격했으면 맘이 간절하네요..

합격자 발표일도 알려준게 없어서 그냥 하염없이 기다려야 할꺼 같습니다.

어쨋든 필기 3번만에 합격해서 이렇게 실기시험까지 무사히 치룰수 있게 된점을 다행이라고 생각하구요

이번 필기 떨어지면 포기할려고 했거든요.. 그래서 필기시험보고 합격자 발표하기 전에

수험교재도 당근마켓에서 팔아버렸거든요. ㅋㅋ

이젠 자격증 공부는 그만 할려고 합니다.. ISMS-P인증심사원 자격증을 끝으로 목표했던 자격증5개도

모두 취득했구.이젠 나이도... 50이라서 더이상 머리도 안돌아가구요..

2016년 정보시스템감리사 취득후 나중에 감리법인에 들어갈때 유용한 자격증 위주로 해서 올해까지 5년동안

5개의 자격증 공부를 했습니다. 현재 고3인 우리딸이랑 중학교때부터 같이 독서실도 다니고 스터디카페에도

같이 다니고 했네요. ㅎㅎ

올해 딸아이도 대학교에 철썩 합격하고 저도 이 심사원자격증 합격해서 유종의 미를 거두고 싶습니다.

감사합니다.

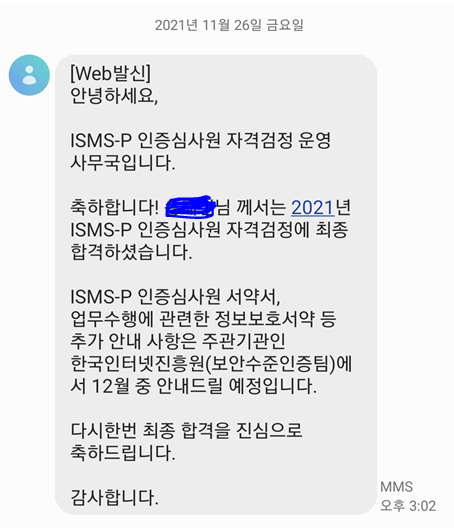

2021년 11월 26일

금일 오후 3시에 합격문자가 왔습니다.

2021년 12월 27일

딸아이는 고려대학교에 합격했습니다.

'자격증 공부 스토리' 카테고리의 다른 글

| 2021년도 ISMS-P 인증심사원 필기 후기 (2) | 2021.08.09 |

|---|---|

| 2020년도 ISMS-P 시험 후기 (0) | 2020.11.18 |

| 재무 빅데이터 분석사 (FDA) (1) | 2019.12.17 |

| 개인정보 영향평가 전문인력(PIA) (5) | 2019.08.30 |

| 정보시스템감리사 합격후기 2탄.. (9) | 2019.08.30 |