728x90

반응형

SMALL

현재 가장 보편적인 보안수단은 ID/Password 방식이다.

하지만 가장 보편적이기 널리 쓰이는 대신 취약점이나 해킹사고의 원인중에 50% 이상이 이 ID/Password 노출로

인해 발생한다. 과연 본인임을 인증하는 방식중 Password처럼 노출자체가 취약점이 되는 방식 말고 노출자체가

필요없으면서 안전하고 편리한 인증방식이 무엇이 있을까라고 당연히 사람들은 고민하고 고민했을것이다.

그래서 나온것이 생체인식 기반의 FIDO (Fast Identity Online) 이다.

FIDO 의 정의

| 현재의 ID/PW 방식 대신 지문, 홍채, 인식 등 다양한 생체인식 기반의 새로운 인증 시스템 |

FIDO 의 도입배경

| 구분 | 설명 |

| 패스워드 취약성 보완 | - 패스워드를 기억하기 쉽게 간단한 문자열 이용 및 가입한 여러 사이트 에 동일한 패스워드를 사용한다는 점은 패스워드의 치명적인 보안 취약성 - 해킹되면 연쇄적으로 다른 사이트들도 침입이 가능 |

| 사용자 요구 | 안정성 있고 보안성이 강화 된 인증 솔루션 요구 증가 |

| 표준화된 인증 방식 |

- 사용자 별 다른 환경에 따른 여러 가지 인증 수단 제공 필요 |

FIDO 의 개념도

| 구성요소 | 설명 |

| FIDO Client | - FIDO 인증 토큰과 인증 토큰 API라는 인증 토큰 추상화 단계에서 연동하는 역할 - API만 준용하면 어떤 종류의 인증토큰이라도 FIDO 클라이언트에서 사용 - 역할: FIDO서버와 프로토콜을 송수신하며 등록, 인증, 조회 서비스를 제공 |

| FIDO Server | - FIDO 서버는 클라이언트와 UAF 프로토콜을 주고 받아 서비스를 제공하는 것이 주 역할 - 서버는 클라이언트가 제시하는 인증토큰을 검증하고 등록하는 과정을 수행하고 등록된 인증토큰을 관리하여 사용자가 인증을 요청할 때 평가 |

| FIDO Protocol | - 사용자 디바이스와 서버 간에 세가지 메시지를 전달 1) 등록 메시지로 사용자 디바이스에 있는 인증토큰을 조회하고 검증하고 등록 2) 인증 메시지로 도전(challenge)와 응답(Response) 형태로 이루어진 프로토콜을 수행하여 사용자를 인증 3) 안전거래 확인 메시지로 특정 거래에 대해 서버가 클라이언트에게 전자서명으로 거래내용을 확인하는 기능 |

FIDO 프로토콜

| 구분 | 설명 |

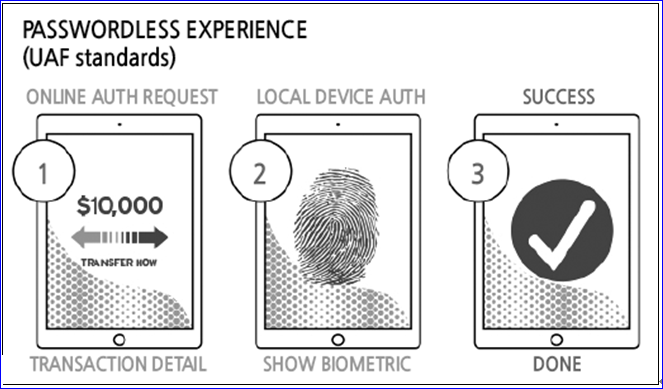

| UAF 프로토콜 |

- Universal Authentication Framework (Passwordless UX) - 지문, 음성, 얼굴 인식 등 사용자 고유의 생체 정보 인식을 통해 인증하는 기술. (갤럭시S6, 페이팔 적용) - 1) 기기를 통해 생체정보를 인식시키면 FIDO 서버에 접속 - 2) 기기에서 제공하거나 저장돼 있는 보안 키를 입력 진행 - 3) 사용자 확인은 해당 디바이스 내부 에서 확인, 사용자의 지문과 같은 생체 정보는 UAF프로토콜을 통해서 FIDO 서버로 전송되지도 않고, FIDO 서버에 저장 되지도 않음   |

| U2F 프로토콜 |

- Universal 2nd Factor, (Second Factor UX ) - 1차 인증(생체인증) 후, 1회용 보안키를 저장한 동글(Dongle)등을 활용해 2차 인증하는 Second Factor 프로토콜 (현재 USB 방식의 2차 인증만을 지원하지만, USB뿐 아니라 블루투스, 근거리무선통신(NFC), LTE무선 서비스를 지원할 예정)   - FIDO의 기본철학은 사용자 확인(User Verification)과 |

728x90

반응형

LIST

'정보보안' 카테고리의 다른 글

| 데이터3법 국회 통과 (0) | 2020.01.13 |

|---|---|

| 디지털 포렌식 (0) | 2019.12.22 |

| 개인정보 비식별 조치방법 - 프라이버시 보호모델 (K-익명성, L-다양성, T-근접성) (0) | 2019.12.13 |

| 개인정보 비식별 조치방법 - 일반적 기법 (0) | 2019.12.12 |

| 비식별화 조치 - 개념 및 단계별 조치 (0) | 2019.12.11 |